Das Trusted Platform Module (TPM) ist ein Chip, der in vielen Systemen integriert ist und mehr Sicherheit bietet. Verwendung findet er vor allem in PCs, Notebooks, Mobiltelefonen aber auch in Unterhaltungselektronik. Bei einem Gerät mit TPM, angepasstem Betriebssystem und geeigneter Software spricht man von einer sogenannten Trusted Computing Platform (abgekürzt: TC-Platform).

Welche Vorteile bietet TPM?

Die Vorteile des TPM liegen in der Sicherheit bzw. Verschlüsselung sowie der Identifizierung von Geräten. So enthält jeder Chip einen eindeutigen kryptographischen Schlüssel, durch den – sofern der Eigentümer das Auslesen gestattet – der Rechner identifiziert werden kann.

Außerdem können im TPM kryptographische Schlüssel aufbewahrt werden um außerhalb des TPM Daten verschlüsselt zu speichern. Die Schlüssel werden innerhalb des TPM erzeugt, benutzt und sicher abgelegt, sodass sie vor Software-Angriffen geschützt sind. Weitere Vorteile sind ein besserer Lizenz- und Datenschutz. Der Besitzer des Systems kann Daten signieren, um seine Urheberschaft zu beweisen. Zudem können mithilfe des TPM Veränderungen am System erkannt werden, die z.B. durch Schadprogramme oder Nutzer vorgenommen wurden.

Welche Schlüssel finden sich im TPM?

Der Endorsement Key (EK) ist ein RSA-Schlüsselpaar (die Abkürzung RSA steht für die drei Mathematiker Rivest, Shamier und Adleman, die dieses kryptographische Verfahren entwickelt haben) und jedem TPM eindeutig zugeordnet. Die Schlüssellänge beträgt 2048 Bit. Das RSA-Schlüsselpaar besteht aus einem privaten Schlüssel zum Entschlüsseln oder Signieren von Daten, der das TPM nie verlassen darf, sowie einem öffentlichen Schlüssel, mit dem man verschlüsselt und Signaturen prüft. Der Schlüssel kann außerhalb des TPM erzeugt werden, zudem darf er gelöscht und neu erzeugt werden.

Der Storage Root Key (SRK) wird erstellt, wenn ein Admin oder Nutzer das System übernimmt, das heißt, wenn der Besitzer des Rechners wechselt. Der SRK ist ebenfalls ein RSA-Schlüssel mit einer Länge von 2048 Bit. Wie der Name schon andeutet, ist er die Wurzel des TPM-Schlüsselbaumes, da er weitere benutzte Schlüssel verschlüsselt.

Auch die Attestation Identity Keys (AIKs) sind RSA-Schlüssel mit 2048 Bit Länge. Sie werden mithilfe des Endorsement Keys hergestellt und schützen die Privatsphäre des Benutzers. Die AIKs sind quasi ein Pseudonym für den EK, damit dieser anonym bleiben kann.

Wie kann TPM verwendet werden?

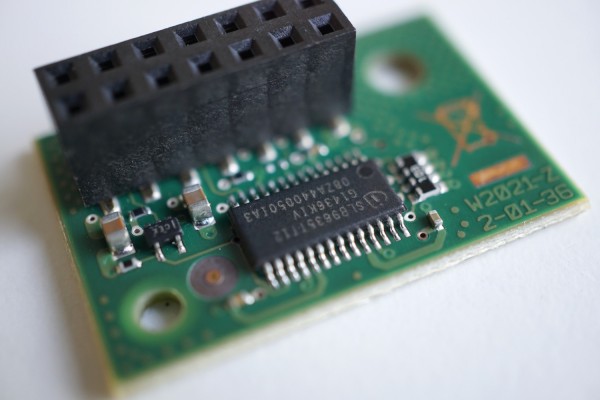

Ausschlaggebend für die Verwendung von TPM, ist natürlich ein in die Hardware integrierter TPM-Chip. Dieser befindet sich teilweise von Haus aus auf dem Mainboard, alternativ kann das Modul oft optional verbaut werden, sofern ein TPM-Header vorhanden ist. Um TPM zu nutzen ist aber auch die passende Software nötig. Damit die Software nicht so leicht manipuliert werden kann, wird ein sicheres Betriebssystem, wie zum Beispiel Windows 10 IoT Enterprise empfohlen.

Welchen spo-comm Mini-PCs bieten TPM?

In den spo-comm Systemen spo-book WINDBOX III Advanced, spo-book NOVA CUBE Q87 und spo-book BOX N2930 ist ein TPM-Chip von Haus aus integriert (jeweils TPM 1.2). Der Nachfolger des spo-book WINDBOX III Advanced wird im dritten Quartal 2017 erscheinen und den 2014 veröffentlichten neuen Standard TPM 2.0 beinhalten. Zudem kann TPM optional in den Systemen spo-book TURO Q87, spo-book EXPANDED Q170 und spo-book NINETEEN Q170 verbaut werden.